¿Qué tipos de seguridad informática activa y pasiva existen?

- ¿Sabes en qué se diferencian la seguridad informática activa y la pasiva? Aprende a identificar sus funciones, ejemplos y cómo se complementan para proteger tus datos.

- Los puestos más demandados del sector de la informática.

Tabla de contenidos

En el mundo de la ciberseguridad, hay dos pilares que lo aguantan todo como si fueran los cimientos de un castillo digital: la seguridad activa y la seguridad pasiva. Sí, puede sonar a lenguaje exclusivo de hackers con gafas oscuras y cafés eternos, pero tranqui, no necesitas un doctorado en informática para entenderlo. Te prometemos que, al acabar este artículo, vas a distinguir entre ambas como quien diferencia entre Batman (activo, siempre listo para pelear) y una buena armadura medieval (pasiva, pero resistente como ella sola).

Y ojo, que no es solo por postureo. Entender bien estas diferencias te dará superpoderes para proteger sistemas, datos y reputaciones. Y si te estás planteando dedicarte a esto, mejor que vayas entendiendo bien de qué va la película, porque aquí no vale improvisar.

¿Qué es y de qué se encarga la seguridad informática pasiva?

Vamos a empezar por la más callada, pero no por eso menos importante: la seguridad pasiva. Suena a que se queda de brazos cruzados viendo cómo arde el servidor, pero nada más lejos de la realidad. Esta seguridad no se enfrenta cara a cara con el enemigo, pero si algo falla… es la que amortigua el golpe. Como un paracaídas en plena caída libre.

La seguridad pasiva no impide el ataque, pero sí se encarga de que, cuando ocurra (porque tarde o temprano algo pasa), no te pille llorando en posición fetal. Está ahí, sin llamar la atención, pero haciendo su trabajo 24/7. Imagina que tu casa tiene una puerta blindada, extintores y una caja fuerte. Estos elementos no impiden que alguien intente entrar, pero reducen el impacto si logran hacerlo. Pues en informática, lo mismo: la seguridad pasiva está ahí, sin hacer mucho ruido, pero preparada para mitigar daños.

Ejemplos clave de seguridad pasiva informática:

-

Copias de seguridad (backups): Si un ransomware decide secuestrar todos tus archivos, tener una copia limpia guardada puede ser tu salvación. Literal.

-

Sistemas de alimentación ininterrumpida (SAI o UPS): Que se vaya la luz no debería significar perder horas de trabajo ni corromper bases de datos. El SAI te da esos minutos valiosos para guardar y apagar con dignidad.

-

Cifrado de datos: Aunque consigan robarte información, si está cifrada… buena suerte intentando leerla sin la clave. Esto es como esconder tu diario en otro idioma… y con candado.

-

Control de acceso físico: Cámaras, cerraduras biométricas, tarjetas RFID... No todo ataque llega por wifi. También hay quien intenta colarse por la puerta del servidor.

-

Políticas de seguridad: Normas claras sobre qué hacer y qué no hacer. Porque sí, el 99% de los errores vienen de humanos que hacen clic donde no deben.

La seguridad pasiva es como ese amigo que no se mete en peleas, pero siempre lleva tiritas, linterna y botiquín. Y cuando las cosas se tuercen, le acabas dando las gracias.

¿Qué es y de qué se encarga la seguridad informática activa?

Ahora pasamos a la más marchosa del dúo: la seguridad activa. Esta no se anda con rodeos. Si algo huele mal, actúa. Y rápido. Detecta, bloquea, persigue y, si hace falta, fulmina. Es el perro guardián de tus sistemas. Y si lo entrenas bien, hasta muerde.

Actúa antes o durante el ataque. Detecta patrones sospechosos, analiza comportamientos extraños, y en muchos casos toma decisiones automáticas para frenar amenazas. Aquí la clave es no dormirse: cuanto más rápida y precisa sea, mejor.

Ejemplos clave de seguridad activa informática:

-

Antivirus y antimalware: Clásicos de la seguridad. Escanean archivos, eliminan amenazas y protegen en tiempo real.

-

Firewalls (cortafuegos): Hacen de portero de discoteca. ¿No estás en la lista? Pues no pasas. Filtran el tráfico y bloquean accesos raros.

-

IDS/IPS (sistemas de detección y prevención de intrusos): Analizan el tráfico en busca de patrones anómalos. Si detectan algo sospechoso, lo detienen o alertan al equipo.

-

Autenticación multifactor (MFA): El típico “dame tu contraseña... y ahora también el código que te he mandado al móvil... y si puedes bailar mientras lo haces, mejor”. Cuantos más pasos, más difícil colarse.

-

Monitorización en tiempo real: Herramientas que están todo el rato escaneando logs, tráfico, procesos... No se les escapa ni una.

La seguridad activa no espera a ver qué pasa. Ve venir el problema y lo encara. Como un buen hacker ético o un sysadmin con café y ganas de pelea.

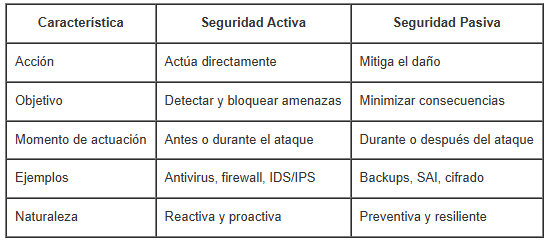

¿Qué diferencias hay entre seguridad informática pasiva y activa?

Truco: las necesitas a las dos. Una sin la otra es como llevar casco, pero ir en bici sin frenos. La seguridad activa evita el desastre; la pasiva se asegura de que, si ocurre, no sea el apocalipsis.

Algunos datos que te van a gustar

Según IBM, el tiempo medio para identificar una brecha de seguridad es de 207 días. Si no tienes buena seguridad activa… suerte detectándolo a tiempo.

El costo medio de una filtración de datos supera los 4 millones de dólares. Sí, millones. Y eso sin contar el daño reputacional.

Más del 90% de los ciberataques empiezan por un fallo humano (clics en enlaces, contraseñas débiles, etc.). La educación en seguridad debería ser parte de cualquier estrategia.

¿Por dónde empiezo?

Empieza por saber que ningún sistema es 100% invulnerable. Pero cuanto más sólido y equilibrado sea tu enfoque de seguridad, mejor preparado estarás. Combina herramientas activas con una buena base pasiva. Y sobre todo, forma a tu equipo, forma a ti mismo y no te fíes ni de tu sombra (digitalmente hablando).

Ah, y si todo esto te ha enganchado un poco… ¿por qué no ir un paso más allá? Aprender ciberseguridad hoy no solo es útil: es una necesidad. Y créenos, además de ser un campo con salida laboral brutal, es de lo más entretenido. Porque sí: aquí puedes ser el bueno de la peli… y llevarte los aplausos.

Por MasterD

Esta noticia no tiene comentarios todavía